[Topic About]

Kaspersky Threat Intelligence Portal

Kaspersky Threat Intelligence Portal объединяет все знания "Лаборатории Касперского" о киберугрозах, безопасных объектах и связях между ними в одно мощное решение. Цель данного веб-портала – обеспечить сотрудников служб информационной безопасности (ИБ) как можно большим количеством данных об угрозах для их приоритизации, обнаружения, сдерживания и удаления, тем самым минимизируя влияние кибератак на работу компаний. Портал получает актуальную аналитическую информацию об угрозах, касающуюся веб-адресов, доменов, IP-адресов, хешей файлов, а также статистические и поведенческие данные, данные WHOIS и прочие данные. Все это даст вам наглядное представление о новых и развивающихся угрозах по всему миру, что поможет защитить вашу организацию и повысить эффективность реагирования на инциденты.

Kaspersky Threat Intelligence Portal совместим с компьютерами, планшетами и другими мобильными устройствами.

Информация об угрозах собирается из множества высоконадежных источников. Затем в режиме реального времени все агрегированные данные тщательно проверяются и уточняются с использованием различных методов и технологий предварительной обработки, таких как статистические системы, инструменты выявления похожести объектов, обработка в песочнице, профилирование поведения, проверка на основе списков разрешенных объектов и анализ экспертных систем, включая ручной анализ.

Каждый отправленный файл анализируется с применением набора передовых технологий обнаружения угроз, таких как репутационные службы, технологии поведенческого анализа, эвристический анализ, система быстрого обнаружения (Urgent Detection System) и Kaspersky Cloud Sandbox, используемых для мониторинга поведения и действий файла, включая сетевые подключения, а также скачанные и сохраненные объекты. В основе Песочницы (Kaspersky Sandbox) лежит собственная запатентованная технология, позволяющая "Лаборатории Касперского" ежедневно обнаруживать более 350 000 новых вредоносных объектов.

Помимо передовых технологий обнаружения угроз, информация об анализируемых файлах, веб-адресах, IP-адресах и хешах дополняется новейшей аналитической информацией об угрозах, собранной из объединенных разнородных высоконадежных источников, таких как:

- Kaspersky Security Network;

- Инструмент отслеживания ботнетов;

- Собственные поисковые роботы;

- Спам-ловушки;

- Результаты исследований APT-угроз (благодаря команде GReAT);

- Информация от партнеров по обеспечению безопасности;

- Технический анализ (пассивный DNS, WHOIS);

- OSINT.

Kaspersky Threat Intelligence Portal также позволяет запрашивать данные о веб-адресах, IP-адресах и файловых хешах, возвращая отчет о статусе отправленных на анализ объектов.

Принцип работы

Файлы или индикаторы компрометации могут быть отправлены через веб-интерфейс или RESTful API. Kaspersky Threat Intelligence Portal позволяет отправлять и получать аналитические данные об угрозах для следующих объектов:

- Файлы;

- Хеши MD5, SHA1 и SHA256;

- IP-адреса (IPv4);

- Домены;

- Веб-адреса.

Kaspersky Threat Intelligence Portal классифицирует объект как Безопасный, Опасный или Не определено, предоставляя контекстные данные, которые помогают более эффективно реагировать на угрозы и исследовать объекты.

Пользователям с премиум-доступом предоставляются дополнительные возможности, включая доступ к детализированным отчетам Kaspersky Threat Lookup (Поиск угроз) и Kaspersky Cloud Sandbox, аналитическим отчетам об APT-угрозах, Crimeware-угрозах и угрозах промышленной кибербезопасности, а также отчетам об угрозах для организации (Цифровой след).

В начало

[Topic PremiumServices]

Премиум-доступ к Kaspersky Threat Intelligence Portal

Отслеживание, анализ, интерпретация и устранение постоянно развивающихся угроз информационной безопасности – это серьезная задача. Компании в каждом секторе сталкиваются с нехваткой актуальных данных, необходимых для управления рисками, связанными с угрозами информационной безопасности. Чтобы обеспечить этим компаниям доступ к актуальной информации об угрозах и помочь в решении проблем, связанных со сложными киберпреступлениями, "Лаборатория Касперского" предлагает воспользоваться премиум-доступом к Kaspersky Threat Intelligence Portal. Этот веб-портал помогает исследователям и аналитикам Центра мониторинга и реагирования (SOC) работать более эффективно, одновременно управляя тысячами оповещений о безопасности.

Премиум-доступ к Kaspersky Threat Intelligence Portal предлагает следующие решения.

Аналитические отчеты об APT-угрозах

Пользователи, подписанные на Аналитические отчеты об APT-угрозах (APT Intelligence Reporting) "Лаборатории Касперского", получают уникальный постоянный доступ к результатам исследований и открытий, включающим профили хакерских группировок, их тактики и техники (TTP), сопоставленные с базой знаний MITRE ATT&CK, полные технические данные, представленные в различных форматах, по каждой раскрытой угрозе, включая даже те угрозы, информация о которых никогда не была опубликована. Информация в этих отчетах помогает быстро реагировать на различные угрозы и уязвимости: блокировать атаки известными способами, уменьшать ущерб от комплексных атак и оптимизировать общую стратегию безопасности.

Аналитические отчеты о Crimeware-угрозах

Эти отчеты позволяют финансовым учреждениям использовать в своих защитных стратегиях актуальную информацию об атаках, нацеленных на банки, расчетные платежные компании, страховые компании. Отчеты содержат подробные данные об атаках на определенное оборудование, например на банкоматы и кассовые терминалы, а также информацию об инструментах, предназначенных для атаки на финансовые сети, которые используются, разрабатываются и продаются киберпреступниками в даркнете.

Аналитические отчеты об угрозах для организации (Цифровой след)

Цифровое решение для контроля рисков, предоставляющее отчеты о внешних угрозах, направленных на ресурсы организации за пределами межсетевого экрана. Атаки могут быть направлены на компрометацию учетных данных, утечку информации, уязвимые сервисы в сети и внутренние угрозы. Благодаря выявлению признаков прошлых, настоящих и запланированных атак и обнаружению слабых уязвимых мест, решение помогает компаниям сфокусироваться на защите основных целей кибератак.

Потоки данных об киберугрозах

Интеграция актуальных потоков данных о киберугрозах, содержащих информацию о недоверенных и опасных IP-адресах, веб-адресах и хешах файлов, в существующие средства управления безопасностью, такие как SIEM-системы, позволяет группам управления безопасностью автоматизировать начальный процесс обработки оповещений. Специалисты по обработке оповещений получают достаточно данных для немедленного выявления сигналов тревоги, подлежащих расследованию или передаче группам реагирования на инциденты для дальнейшего рассмотрения и реагирования.

CyberTrace

Kaspersky CyberTrace – это инструмент объединения и анализа информации об угрозах, обеспечивающий беспрепятственную интеграцию любых используемых потоков данных об угрозах (в формате JSON, STIX™, XML и CSV) с SIEM-решениями и другими источниками данных. Это позволяет аналитикам более эффективно использовать информацию об угрозах в существующих рабочих процессах по обеспечению безопасности. Инструмент использует встроенный процесс парсинга и сопоставления входящих данных, что значительно снижает рабочую нагрузку на SIEM-систему. Используемый в Kaspersky CyberTrace автоматический парсинг входящих журналов и событий и сопоставление его результатов данным анализа угроз обеспечивают "ситуативное понимание" в режиме реального времени, что помогает аналитикам по безопасности принимать быстрые и обоснованные решения.

Поиск угроз (Threat Lookup)

Kaspersky Threat Lookup объединяет все знания "Лаборатории Касперского" о киберугрозах, безопасных объектах и связях между ними в одно мощное веб-решение. Цель этого решения – обеспечить, например, сотрудников службы информационной безопасности (ИБ) как можно большим количеством данных и минимизировать влияние кибератак на работу компании. Kaspersky Threat Lookup получает актуальные подробные данные об угрозах по веб-адресам, доменам, IP-адресам, хешам файлов, именам обнаруженных объектов, статистическим данным, поведенческим характеристикам, данным WHOIS/DNS, атрибутам файлов, данным геолокации, цепочкам скачиваний, временным меткам и прочим данным. В результате вы получаете глобальное представление о новых и развивающихся угрозах, что помогает обеспечить защиту организации, повысить эффективность мер реагирования на инциденты и оптимизировать их поиск.

Базовый доступ к Kaspersky Threat Lookup предоставляется всем пользователям.

Cloud Sandbox

Принятие обоснованного решения на основе поведения файла при одновременном анализе памяти процессов, действия в сети и прочих данных – оптимальный способ разобраться в современных комплексных угрозах как целевых, так и специализированных. Kaspersky Cloud Sandbox, в основе которого лежат собственные запатентованные технологии "Лаборатории Касперского", предоставляет подробные отчеты о поведении возможно зараженных файлов.

Он объединяет всю информацию о поведении вредоносных программ, собранную "Лабораторией Касперского" за 20 лет непрерывных исследований киберугроз, что позволяет ежедневно обнаруживать более 350 000 новых вредоносных объектов. В то время как Kaspersky Threat Lookup извлекает актуальные и исторические сведения об угрозах, Kaspersky Cloud Sandbox позволяет связать эти данные с индикаторами компрометации (IOC), сформированными анализируемой выборкой, раскрывая весь масштаб атаки и помогая спланировать эффективные меры реагирования.

Также возможен анализ веб-адресов в изолированной среде.

Основные сводные отчеты доступны всем пользователям.

Аналитические отчеты об угрозах промышленной кибербезопасности

Служба аналитических отчетов об угрозах промышленной кибербезопасности предоставляет детальные данные и повышает осведомленность о вредоносных кампаниях, нацеленных на промышленные организации, а также информацию об уязвимостях, обнаруженных в наиболее распространенных системах промышленного контроля и сопутствующих технологиях.

Премиум-доступ к Kaspersky Threat Intelligence Portal позволяет компаниям проводить высокоэффективные комплексные расследования инцидентов, оперативно предоставляя данные о природе угроз по мере их обнаружения, выявляя взаимосвязанные индикаторы угроз и связывая инциденты с конкретными группировками, кампаниями, их целями, а также тактиками и техниками (TTP).

Для получения дополнительной информации, перейдите на https://www.kaspersky.ru/enterprise-security/threat-intelligence и https://www.kaspersky.ru/enterprise-security/apt-intelligence-reporting.

В начало

[Topic CompareVersions]

Сравнение доступов к Kaspersky Threat Intelligence Portal

В таблице показаны различия доступных решений при общем доступе и премиум-доступе к Kaspersky Threat Intelligence Portal.

Решения, доступные при общем доступе и премиум-доступе к Kaspersky Threat Intelligence Portal

|

|

|

Функциональность

|

Общий доступ

|

Премиум-доступ

|

Главная страница

|

Всемирная карта киберугроз

|

|

|

Топ угроз по всему миру и для отдельных стран

|

|

|

Динамика угроз по всему миру и для отдельных стран

|

|

|

Список, отображающий последние события

|

|

|

Аналитические отчеты об APT-угрозах и Crimeware-угрозах

|

Доступ через веб-интерфейс

|

|

|

Доступ через RESTful API

|

|

|

Уведомления о новых или обновленных отчетах по электронной почте

|

|

|

Аналитические отчеты об APT-угрозах

|

|

|

Вредоносная инфраструктура

|

|

|

Аналитические отчеты о Crimeware-угрозах

|

|

|

Профили хакерских группировок

|

|

|

Скачивание файлов IOC

|

|

|

Отчеты об угрозах промышленной безопасности

|

Отчеты об угрозах промышленной безопасности

|

|

|

Поиск угроз (Threat Lookup): исследование хешей

|

Доступ через веб-интерфейс

|

|

|

Доступ через RESTful API

|

(для зарегистрированных пользователей, необходим API-токен)

|

|

Экспорт в форматы JSON / STIX / CSV

|

|

|

Содержимое отчета о хешах:

|

|

|

Общие сведения

|

|

|

Детектируемые объекты

|

|

|

Подписи и сертификаты файла

|

|

|

Подписи и сертификаты контейнера

|

|

|

Расположение файла

|

|

|

Имена файла

|

|

|

Веб-адреса и домены, с которых был скачан файл

|

|

|

Веб-адреса, к которым обращался файл

|

|

|

Объекты, запущенные файлом

|

|

|

Объекты, которые запускали файл

|

|

|

Объекты, скачанные файлом

|

|

|

Объекты, которые скачивали файл

|

|

|

Поиск угроз (Threat Lookup): исследование IP-адресов

|

Доступ через веб-интерфейс

|

|

|

Доступ через RESTful API

|

(для зарегистрированных пользователей, необходим API-токен)

|

|

Экспорт в форматы JSON / STIX / CSV

|

|

|

Содержимое отчета об IP-адресах:

|

|

|

Общие сведения

|

|

|

WHOIS IP-адреса

|

|

|

Оценка угрозы

|

|

|

DNS-разрешения IP-адреса

|

|

|

Файлы, связанные с IP-адресом

|

|

|

Размещенные веб-адреса

|

|

|

Поиск угроз (Threat Lookup): исследование веб-адресов

|

Доступ через веб-интерфейс

|

|

|

Доступ через RESTful API

|

(для зарегистрированных пользователей, необходим API-токен)

|

|

Экспорт в форматы JSON / STIX / CSV

|

|

|

Содержимое отчета о веб-адресах:

|

|

|

Общие сведения

|

|

|

WHOIS домена / IP-адреса

|

|

|

DNS-разрешения домена

|

|

|

Файлы, скачанные с веб-адреса

|

|

|

Файлы, обращавшиеся к запрашиваемому веб-адресу

|

|

|

Реферальные ссылки на запрашиваемый веб-адрес

|

|

|

Веб-адреса, на которые ссылается или перенаправляет запрашиваемый объект

|

|

|

Маски (идентификатор записи в потоках данных)

|

|

|

Поиск угроз (Threat Lookup): исследование доменов

|

Доступ через веб-интерфейс

|

|

|

Доступ через RESTful API

|

(для зарегистрированных пользователей, необходим API-токен)

|

|

Экспорт в форматы JSON / STIX / CSV

|

|

|

Содержимое отчета о доменах:

|

|

|

Общие сведения

|

|

|

WHOIS домена

|

|

|

DNS-разрешения домена

|

|

|

Файлы, скачанные с домена

|

|

|

Файлы, обращавшиеся к домену

|

|

|

Поддомены

|

|

|

Веб-адреса, которые ссылаются на домен

|

|

|

Веб-адреса, на которые ссылается домен

|

|

|

Маски веб-адресов

|

|

|

WHOIS-поиск

|

|

|

WHOIS-мониторинг

|

|

|

Cloud Sandbox: загрузка и исполнение файла

|

Настраиваемые параметры выполнения файла

|

|

|

Доступ через веб-интерфейс

|

|

|

Доступ через RESTful API

|

(для зарегистрированных пользователей, необходим API-токен)

|

|

Экспорт в форматы JSON / STIX / CSV

|

|

|

Содержимое отчета об анализе файлов:

|

|

|

Общие сведения

|

|

|

Имена детектируемых объектов (включая объекты, обнаруженные в песочнице, и сработавшие сетевые правила)

|

|

|

Карта процессов

|

(с ограничениями)

|

|

Подозрительные действия

|

(с ограничениями)

|

|

Снимки экрана

|

(с ограничениями)

|

|

Скачанные PE-образы

|

(с ограничениями)

|

|

Файловые операции

|

(с ограничениями)

|

|

Действия с реестром

|

(с ограничениями)

|

|

Операции с процессами

|

(с ограничениями)

|

|

Операции синхронизации

|

(с ограничениями)

|

|

Скачанные файлы

|

(с ограничениями)

|

|

Сохраненные файлы

|

(с ограничениями)

|

|

HTTP(S)-запросы

|

(с ограничениями)

|

|

DNS-запросы

|

(с ограничениями)

|

|

Cloud Sandbox: скачивание и исполнение файла

|

Скачивание файла с веб-ресурсов

|

|

|

Настраиваемые параметры выполнения файла

|

|

|

Доступ через веб-интерфейс

|

|

|

Доступ через RESTful API

|

|

|

Экспорт в форматы JSON / STIX / CSV

|

|

|

Содержимое отчета об анализе файлов:

|

|

|

Информация о скачивании файла

|

|

|

Запрос на скачивание

|

|

|

Ответ на запрос на скачивание

|

|

|

Общие сведения

|

|

|

Имена детектируемых объектов (включая объекты, обнаруженные в песочнице, и сработавшие сетевые правила)

|

|

|

Карта процессов

|

|

|

Подозрительные действия

|

|

|

Снимки экрана

|

|

|

Скачанные PE-образы

|

|

|

Файловые операции

|

|

|

Действия с реестром

|

|

|

Операции с процессами

|

|

|

Операции синхронизации

|

|

|

Скачанные файлы

|

|

|

Сохраненные файлы

|

|

|

HTTP(S)-запросы

|

|

|

DNS-запросы

|

|

|

Cloud Sandbox: открытие веб-адресов

|

Настраиваемые параметры открытия веб-адреса

|

|

|

Доступ через веб-интерфейс

|

|

|

Доступ через RESTful API

|

(для зарегистрированных пользователей, необходим API-токен)

|

|

Экспорт в форматы JSON / STIX / CSV

|

|

|

Содержимое отчета об анализе веб-адресов:

|

|

|

Общие сведения

|

|

|

Имена детектируемых объектов (включая объекты, обнаруженные в песочнице, и сработавшие сетевые правила)

|

|

|

Подключенные хосты

|

(с ограничениями)

|

|

WHOIS

|

(с ограничениями)

|

|

HTTP(S)-запросы

|

(с ограничениями)

|

|

DNS-запросы

|

(с ограничениями)

|

|

Снимки экрана

|

(с ограничениями)

|

|

Аналитические отчеты об угрозах для организации (Цифровой след)

|

Аналитические отчеты об угрозах для организации (Цифровой след)

|

|

|

Уведомления об аналитических отчетах об угрозах для организации (Цифровой след)

|

|

|

Уведомления об угрозах

|

|

|

Экспорт уведомлений об угрозах

|

|

|

Просмотр и изменение информации об организации

|

|

|

Потоки данных

|

Потоки данных об анализе угроз

|

|

|

Инструменты для реагирования на инциденты

|

|

|

Дополнительные инструменты для работы с Потоками данных о киберугрозах

|

|

|

SIEM-коннекторы

|

|

|

Сопутствующие материалы

|

|

|

Управление учетными записями пользователей

|

Просмотр всех групповых учетных записей

|

|

|

Управление групповыми учетными записями (создание, изменение, удаление)

|

|

|

Настройка уведомлений по электронной почте

|

|

|

В начало

[Topic Requirements]

Программные требования

Kaspersky Threat Intelligence Portal имеет следующие требования к аппаратному и программному обеспечению:

Десктопная версия

Минимальные общие требования:

- 2 ГБ свободного места на жестком диске;

- Соединение с интернетом для работы с Kaspersky Threat Intelligence Portal в онлайн-режиме;

- Открытые порты 443 (HTTPS) и 80 (HTTP);

- Монитор, поддерживающий разрешение экрана 1366x768.

Минимальные аппаратные требования:

- Intel® Pentium® 1 ГГц (или совместимый аналог) для 32-разрядной операционной системы;

- процессор Intel Pentium 2 ГГц (или совместимый) для 64-разрядной операционной системы;

- 1 ГБ свободной оперативной памяти.

Поддерживаемые браузеры:

- Mozilla™ Firefox™;

- Google Chrome™;

- Microsoft® Edge®;

- Safari®.

Мобильная версия

Минимальные общие требования:

- Мобильная версия: мобильные устройства с минимальным разрешением экрана 320x568;

- Версия для планшетов: планшеты с минимальным разрешением экрана 1024x768.

Минимальные и рекомендуемые системные требования:

- Процессор: 1,2 ГГц (рекомендуется 1,5 ГГц);

- 50 МБ свободной оперативной памяти;

- 50 МБ свободного места на жестком диске.

Поддерживаемые операционные системы:

- Android 10 и выше;

- iOS 14.0 и выше;

- iPadOS 14 и выше.

Поддерживаемые браузеры:

Рекомендуется использовать последнюю версию поддерживаемых браузеров. Последние версии браузеров можно скачать с официальных сайтов их производителей:

Mozilla Firefox Google Chrome Microsoft Edge Safari

Если вы используете неподдерживаемый браузер, функциональность Kaspersky Threat Intelligence Portal может быть ограничена.

В начало

[Topic WhatsNew]

Что нового

В Kaspersky Threat Intelligence Portal появились следующие новые возможности и улучшения.

Выпуск 09.2025

Выпуск 02.2025

- Улучшения карты киберугроз.

Дизайн карты был обновлен для более удобной и продвинутой визуализации глобальных угроз. На обзорной карте изображены регионы и указаны совокупные уровни угроз по выбранной категории риска. При увеличении масштаба карты страны отображаются точками разных цветов, а при уменьшении – объединяются в кластеры. Для каждого кластера указано общее число входящих в него стран для лучшей видимости даже на максимальном удалении.

- Исправлены незначительные ошибки.

- Улучшена документация.

Выпуск 06.2024

- Обновлена технология динамической проверки:

Теперь на портале используется технология динамической проверки Kaspersky Research Sandbox 2.3.

Обновление повышает точность обнаружения, эффективность механизмов блокирования обхода защиты и общую надежность сервиса.

- Открыт демонстрационный доступ к серверу Kaspersky TAXII:

Зарегистрированным пользователям портала открыт демонстрационный доступ к серверу Kaspersky TAXII по индивидуальному токену. Они могут загрузить демонстрационные коллекции TAXII-сервера в формате STIX (TAXII_Demo_*_Data_Feed с taxii.tip.kaspersky.com) и интегрировать их со своими процессами, в том числе используя коннектор для платформы OpenCTI. Подробнее об использовании коннектора см. в файле readme. В демонстрационных коллекциях TAXII-сервера используются те же типы индикаторов, что и в имеющихся демонстрационных потоках данных об угрозах в формате JSON.

- Улучшен пользовательский интерфейс:

- Повышена осведомленность пользователей о категориях обнаружения.

- Обновлен логотип портала.

- Исправлены незначительные ошибки.

- Повышена эффективность SEO.

- Улучшена документация.

Выпуск 08.2023

- Портал оптимизирован для работы на мобильных устройствах. Теперь вы можете использовать для расследования планшет или другое мобильное устройство: отправляйте файлы для анализа в песочницу, выполняйте поиск по хешу, IP-адресу, домену или веб-адресу и просматривайте глобальную карту киберугроз.

- Информация о фишинговых ресурсах, связанных с COVID-19, заменена на набор демонстрационных потоков данных о киберугрозах, который доступен в нижней части главной страницы. Демонстрационные потоки данных об угрозах включают следующее:

- Demo IP Reputation Data Feed;

- Demo Botnet C&C URL Data Feed;

- Demo Malicious Hash Data Feed;

- Demo APT Hash Data Feed;

- Demo APT IP Data Feed;

- Demo APT URL Data Feed;

- Demo Suricata Rules Data Feed.

- При отправке объекта на повторный анализ в поле "Адрес электронной почты" автоматически подставляется адрес, который вы использовали для входа на портал.

- В веб-интерфейс добавлена темная тема. Вы можете переключаться между светлым и темным интерфейсом для комфортного визуального восприятия информации.

- Исправлены незначительные ошибки.

- Улучшена документация.

Выпуск 09.2022

- Реализована глобальная карта киберугроз. Карта представляет собой графическое отображение информации о глобальных кибератаках и основных угрозах по странам. На карте можно выбрать тип угрозы или период времени для отображения статистических данных.

- На вкладку Поиск добавлены категории Скомпрометированный и Спам для IP-адресов:

- IP-адреса категории Скомпрометированный обычно являются легитимными, но на момент выполнения поискового запроса они заражены или скомпрометированы.

- IP-адреса, помеченные как Спам, используются для рассылки спама.

- На вкладку Поиск добавлена категория Скомпрометированный для доменов и веб-адресов. Аналогично IP-адресам такие ресурсы обычно являются легитимными, но на момент выполнения поискового запроса они заражены или скомпрометированы.

- Квоты RESTful API увеличены с 200 до 2000 запросов в сутки, что позволяет в автоматическом режиме проверять большее количество объектов, которые пользователь считает подозрительными.

- Оптимизирован и доработан веб-интерфейс для повышения удобства использования портала.

- Исправлены незначительные ошибки.

- Улучшена документация.

Выпуск 11.2020

- Обновлен веб-интерфейс, что обеспечивает удобство работы пользователей с новой функциональностью.

- Добавлена более подробная информация о результатах статического анализа отправляемых на анализ файлов. Предоставляются данные о структуре файлов в формате Portable Executable (PE) и извлеченных строках. Формат PE применим к файлам, исполняемым в операционной системе Windows. Он содержит информацию о том, как операционная система должна выполнять их код. На основе результатов анализа специалисты по безопасности могут определить функции объекта и, если он содержит нетипичные артефакты, выявить его вредоносный потенциал, даже если вредоносная программа ранее была неизвестна. Результаты анализа также могут использоваться для создания индикаторов компрометации, эвристики и правил обнаружения.

- В многоуровневый подход к обнаружению угроз добавлена технология анализа поведения. Это один из наиболее эффективных способов обнаружения сложных угроз, таких как бесфайловые вредоносные программы, программы-вымогатели и вредоносные программы нулевого дня.

- Зарегистрированным пользователям предоставляются новые привилегированные функции через бесплатный доступ для сообщества:

- Возможность подключать программы к решению через RESTful API для автоматизации запросов на проверку опасных объектов и получения результатов запросов в виде файлов JSON без необходимости посещать веб-портал.

- Получение ограниченного количества полных отчетов о поведении файлов или веб-адресов с помощью Kaspersky Cloud Sandbox, что обеспечивает представление обо всех действиях файла и событиях, произошедших на веб-странице, таких как скачивания и исполнение скриптов JavaScript и Adobe Flash.

- Для повышения конфиденциальности существует специальный режим отправки на анализ, который позволяет проверять файлы и индикаторы таким образом, чтобы результаты не были доступны другим пользователям, пока они сами не отправят объект на проверку.

- Полная история запросов (как частных, так и публичных).

Выпуск 07.2020

- Интерфейс и справка Kaspersky Threat Intelligence Portal доступны на русском языке.

Выпуск 06.2020

В начало

[Topic DataProvision]

Предоставление данных

При использовании Kaspersky Threat Intelligence Portal помимо данных, предоставляемых в соответствии с Условиями использования и Положением о конфиденциальности, следующие типы данных автоматически передаются и обрабатываются для описанных ниже целей.

Все полученные данные хранятся в соответствии с Положением о конфиденциальности. Срок хранения описан в разделе "Длительность хранения ваших персональных данных". По окончании срока хранения данные удаляются из баз данных оперативной обработки транзакций (OLTP).

Отправляя файл на анализ или запрос на поиск объектов в Kaspersky Threat Intelligence Portal, вы соглашаетесь с Условиями использования и Положением о конфиденциальности. Если вы не согласны с Условиями использования и Положением о конфиденциальности, не отправляйте файлы и запросы на анализ.

Обрабатываемые данные:

Общие действия пользователей

Для улучшения работы решения для обнаружения угроз и обработки запросов пользователей к службам Kaspersky Threat Intelligence Portal, на портал в соответствии с Условиями использования и Положением о конфиденциальности передаются следующие данные о любых действиях пользователей во время их работы с Kaspersky Threat Intelligence Portal:

- Дата и время выполнения действия.

- IP-адрес (также используется для блокировки пользователей, которые слишком часто пытаются отправить файлы или запросы на анализ на Kaspersky Threat Intelligence Portal).

- Данные о браузере (также используются для блокировки пользователей, которые слишком часто пытаются отправить файлы или запросы на анализ на Kaspersky Threat Intelligence Portal).

Поисковые запросы для хешей, IP-адресов, доменов и веб-адресов

Для поиска запрошенных объектов и отображения последних пользовательских запросов Kaspersky Threat Intelligence Portal получает следующие данные при отправке запроса на анализ (хеш, IP-адрес, домен или веб-адрес):

- Запрос.

- Результаты запроса.

Исполнение загруженных файлов

Для анализа файла и отображения последних пользовательских запросов Kaspersky Threat Intelligence Portal получает следующие данные при отправке файла на исполнение:

- Запрос (исполняемый файл).

- Результаты исполнения файла (хеш исполняемого файла, дата и время исполнения и анализа файла, размер файла, тип файла, имя файла, имена детектируемых объектов, сработавшие сетевые правила, подозрительные действия, снимки экрана, скачанные PE-образы, файловые операции, действия с реестром, операции с процессами, операции синхронизации, скачанные файлы, сохраненные файлы, HTTP-запросы, HTTPS-запросы и DNS-запросы).

Анализ веб-адресов

Для выполнения анализа и отображения последних пользовательских запросов Kaspersky Threat Intelligence Portal получает следующие данные при анализе веб-адреса:

- Запрос (веб-адрес).

- Результаты анализа веб-адресов (детектируемые объекты, сработавшие сетевые правила, подозрительные действия, хосты, данные WHOIS, снимки экрана, HTTP-запросы, HTTPS-запросы и DNS-запросы).

В начало

[Topic Licensing]

Лицензирование

В этом разделе описаны основные аспекты лицензирования Kaspersky Threat Intelligence Portal.

В начало

[Topic AboutTermsOfUse]

Условия использования

Условия использования Kaspersky Threat Intelligence Portal – это обязательное соглашение между вами и АО "Лаборатория Касперского", в котором изложены условия, на которых вы можете пользоваться веб-порталом.

Перед началом использования веб-портала внимательно ознакомьтесь с Условиями использования и Положением о конфиденциальности. Отправляя файл на анализ или запрос на поиск объектов в Kaspersky Threat Intelligence Portal, вы соглашаетесь с Условиями использования и Положением о конфиденциальности.

Чтобы просмотреть Условия использования для Kaspersky Threat Intelligence Portal, выполните следующие действия:

- Перейдите на Kaspersky Threat Intelligence Portal по адресу https://opentip.kaspersky.com/ru.

- Перейдите по ссылке Условия использования одним из следующих способов:

- На странице Анализ (

) (вкладки Анализ файлов, Поиск или Анализ веб-адресов) в области запроса.

) (вкладки Анализ файлов, Поиск или Анализ веб-адресов) в области запроса. - В меню учетной записи, раскрывающемся при нажатии вашего имени пользователя. Если вы не вошли в систему, нажмите кнопку Войти (

).

). - В окне Отправка объекта на повторную проверку.

Откроется страница с Условиями использования.

В начало

[Topic AboutPrivacyStatement]

Положение о конфиденциальности

В целях предоставления основных функций Kaspersky Threat Intelligence Portal АО "Лаборатория Касперского" необходимо получать и обрабатывать информацию, которая может считаться персональной в соответствии с действующим законодательством определенных стран. Эта информация описана в Положении о конфиденциальности.

Перед началом использования веб-портала внимательно ознакомьтесь с Условиями использования и Положением о конфиденциальности. Отправляя файл на анализ или запрос на поиск объектов в Kaspersky Threat Intelligence Portal, вы соглашаетесь с Условиями использования и Положением о конфиденциальности.

Чтобы просмотреть Положение о конфиденциальности, выполните следующие действия:

- Перейдите на Kaspersky Threat Intelligence Portal по адресу https://opentip.kaspersky.com/ru.

- Перейдите по ссылке Положение о конфиденциальности в одном из следующих мест:

- На странице Анализ (

) (вкладки Анализ файлов, Поиск или Анализ веб-адресов) в области запроса.

) (вкладки Анализ файлов, Поиск или Анализ веб-адресов) в области запроса. - На странице Форма обратной связи (

).

). - В меню учетной записи, раскрывающемся при нажатии вашего имени пользователя. Если вы не вошли в систему, нажмите кнопку Войти (

).

). - В окне Отправка объекта на повторную проверку.

Откроется страница с Положением о конфиденциальности.

В начало

[Topic LimitationQuota]

Ограничения для отчетов

В этом разделе описаны ограничения на просмотр полных отчетов.

В следующей таблице приведены ограничения на получение отчетов с помощью веб-интерфейса и RESTful API.

Ограничения для отчетов

|

|

Отчет

|

Доступ

|

Веб-интерфейс

|

Базовый отчет об анализе файлов

|

Доступен, если пользователь отправил файл для анализа или если файл был отправлен ранее другими пользователями (публичные запросы).

|

Полный отчет об анализе файлов / Полный отчет об анализе веб-адресов

|

Доступен только для зарегистрированных пользователей, только один отчет (для файла или веб-адреса) в течение суток.

Если файл был загружен на анализ другим пользователем Kaspersky Threat Intelligence Portal в течение последнего часа, будут отображены соответствующие результаты исполнения файла без запуска повторного анализа, даже если у вас была превышена квота или имеются ограничения для отчетов.

Полный отчет об анализе файлов доступен, если файл был отправлен через веб-интерфейс с установленным флажком Получить полный отчет динамического анализа. Флажок доступен после входа в учетную запись Kaspersky Account.

Просмотр предыдущих отчетов не уменьшает эту квоту.

|

RESTful API

|

Отчет о результатах поиска

|

Доступен только для зарегистрированных пользователей, не более 2000 запросов в течение суток.

|

Базовый отчет об анализе файлов

|

Доступен только для зарегистрированных пользователей, количество запросов не ограничено.

|

Полный отчет об анализе файлов

|

Доступен только для зарегистрированных пользователей, не более 2000 запросов в течение суток. Полный отчет для файла доступен, если файл был отправлен через веб-интерфейс с установленным флажком Получить полный отчет динамического анализа (доступен после входа в учетную запись Kaspersky Account).

Полный отчет об анализе файлов включает также следующие разделы:

- DynamicAnalysisResults;

- Detections;

- SuspiciousActivities;

- ExtractedFiles;

- NetworkActivities;

- DynamicDetections;

- TriggeredNetworkRules.

|

Полные отчеты о файлах и веб-адресах недоступны в этой версии Kaspersky Threat Intelligence Portal.

В начало

[Topic Interface]

Интерфейс Kaspersky Threat Intelligence Portal

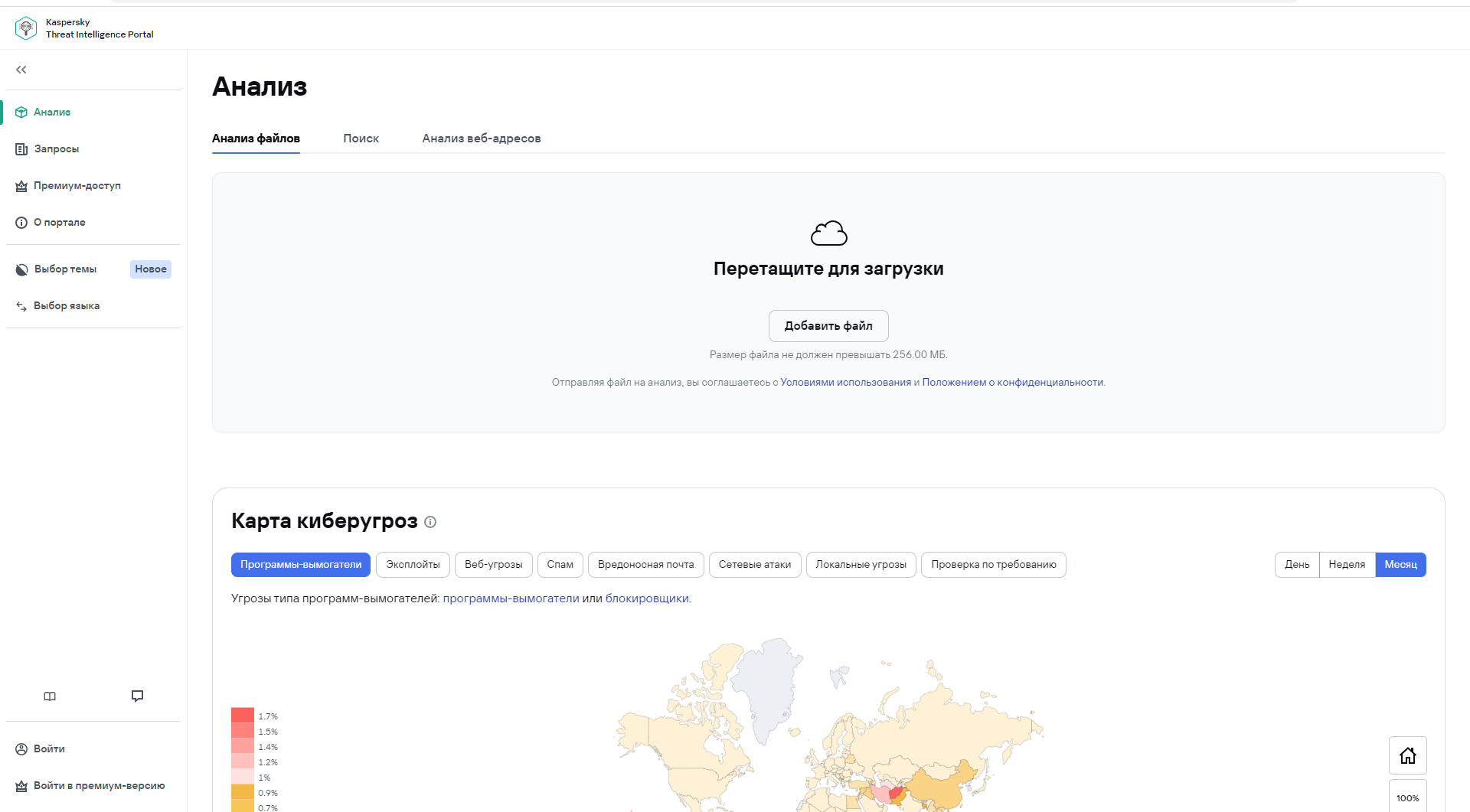

В этом разделе описаны основные элементы интерфейса Kaspersky Threat Intelligence Portal (см. рисунок ниже).

Интерфейс Kaspersky Threat Intelligence Portal

На глобальной карте киберугроз показаны угрозы, возникающие по всему миру. На карте киберугроз изображены шесть континентов и указаны совокупные уровни угрозы по выбранной категории риска. При увеличении масштаба карты страны отображаются точками разных цветов, а при уменьшении – объединяются в кластеры. Для каждого кластера указано общее число входящих в него стран. Под картой киберугроз перечислены 10 стран с наибольшим количеством угроз выбранного типа и 10 наиболее часто обнаруживаемых угроз.

При наведении указателя мыши на точку, обозначающую отдельную страну на карте киберугроз, для нее отображаются рейтинги угроз и статистика, включая рейтинг страны в списке наиболее атакуемых стран и количество пользователей в процентном отношении. При нажатии на страну открывается страница с подробными данными по количеству обнаружений и самым распространенным угрозам по выбранной стране.

Данные можно отфильтровать по типу и времени возникновения угроз как для всего мира, так и для отдельных стран.

В раскрывающемся списке вы можете выбрать категорию для просмотра данных:

- Программы-вымогатели – угрозы типа программ-вымогателей: шифровальщики или блокировщики.

- Уязвимости – мониторинг уязвимостей (VUL) показывает процесс обнаружения уязвимостей.

- Веб-угрозы – показывает процесс обнаружения вредоносных программ во время сканирования веб-антивирусом (WAV) при открытии веб-сайта или скачивании файла. При этом отслеживаются порты, указанные в параметрах веб-антивируса.

- Спам – показывает вредоносный и другой трафик электронной почты, обнаруженный технологией репутационной фильтрации "Лаборатории Касперского" (Kaspersky Anti-Spam, KAS).

- Вредоносная почта – показывает процесс обнаружения вредоносных программ во время сканирования почтовым антивирусом (MAV), которое начинается при появлении в почтовом клиенте новых объектов. Почтовый антивирус проверяет входящие сообщения и проверяет вложения при сохранении на диск.

- Сетевые атаки – система обнаружения вторжений (IDS) отображает процесс обнаружения сетевых атак. Как правило, к таким угрозам относятся взломщики паролей, сканеры портов, различных уязвимостей и другие атаки.

- Локальные угрозы – показывает обнаружение вредоносных программ во время сканирования при доступе (OAS), т. е. тогда, когда к объектам осуществляется доступ для открытия, копирования, запуска или сохранения.

- Проверка по требованию – показывает процесс обнаружения вредоносных программ во время сканирования по требованию (ODS), который срабатывает, когда пользователь вручную выбирает параметр Проверить на вирусы.

В раскрывающемся списке вы можете выбрать период времени, за который требуется отобразить информацию:

- День – карта киберугроз и прочая статистика угроз за последние 24 часа.

- Неделя – карта киберугроз и прочая статистика угроз за последние семь дней.

- Месяц – карта киберугроз и прочая статистика угроз за последний месяц.

Также можно масштабировать карту киберугроз, прокручивая колесико в области карты. При нажатии кнопки Домой ( ) масштаб карты киберугроз возвращается к 100%.

) масштаб карты киберугроз возвращается к 100%.

В левой части страницы Kaspersky Threat Intelligence Portal расположено меню, позволяющее перейти к основной функциональности портала.

Это меню состоит из двух разделов. Нажатие на Стрелку влево ( ) сворачивает, а на Стрелку вправо (

) сворачивает, а на Стрелку вправо ( ) разворачивает каждый из разделов для более подробного ознакомления с ними.

) разворачивает каждый из разделов для более подробного ознакомления с ними.

Главное меню

Из главного меню можно перейти к следующим разделам:

Меню учетной записи

Перейти к меню учетной записи можно, нажав на имя пользователя в левом нижнем углу страницы.

Это меню доступно, только если вы вошли в систему с помощью учетной записи Kaspersky Account. В меню учетной записи вы можете:

- Изменить учетные данные. Перейти на страницу, где можно изменить пароль и адрес электронной почты для своей учетной записи Kaspersky Account, а также включить двухэтапную проверку.

- Запросить токен. Перейти на страницу, где можно запросить API-токен, требующийся для работы с Kaspersky Threat Intelligence Portal API.

- Выйти. Выйти из учетной записи Kaspersky Threat Intelligence Portal. Этот параметр доступен, только если вы вошли в учетную запись.

- Условия использования. Перейти на страницу с Условиями использования Kaspersky Threat Intelligence Portal. Эта ссылка доступна, только если вы вошли в учетную запись.

- Положение о конфиденциальности. Перейти на страницу с Положением о конфиденциальности данных Kaspersky Threat Intelligence Portal. Эта ссылка отображается, только если вы вошли в учетную запись.

В начало

[Topic FileAnalysis]

Анализ файлов

В этом разделе описано, как загрузить файлы для исполнения в безопасной среде, изолированной от вашей корпоративной сети. Также описаны результаты анализа файлов, доступные на портале Kaspersky Threat Intelligence Portal.

В начало

[Topic SubmittingFile]

Отправка файлов на анализ

Отправляя файл в Kaspersky Threat Intelligence Portal, вы соглашаетесь с Условиями использования и Положением о конфиденциальности.

Перед запуском файла его нужно загрузить на Kaspersky Threat Intelligence Portal.

Чтобы загрузить файл на Kaspersky Threat Intelligence Portal, выполните следующие действия:

- Перейдите на Kaspersky Threat Intelligence Portal по адресу https://opentip.kaspersky.com/ru.

- В разделе Анализ (

) перейдите на вкладку Анализ файлов и выберите файл, вы хотите выполнить, одним из следующих способов:

) перейдите на вкладку Анализ файлов и выберите файл, вы хотите выполнить, одним из следующих способов:- Нажмите кнопку Добавить файл и в открывшемся окне выберите требуемый файл.

- Перетащите файл в зону загрузки.

Когда файл выбран, отображаются его имя и размер.

Максимальный размер файла, который можно загрузить и проанализировать, составляет 256 МБ. Если размер файла превышает этот предел, в Kaspersky Threat Intelligence Portal отобразится соответствующее сообщение об ошибке.

Также файл не должен быть пустым.

Зона загрузки также доступна в разделе Запросы ( ).

).

- Чтобы получить отчет динамического анализа, установите флажок Получить полный отчет динамического анализа. Данное действие обязательно для получения полного отчета о файле с помощью API.

Этот флажок доступен только после входа в учетную запись.

- Если вы хотите выполнить анализ файла в частном порядке, установите флажок Частный запрос.

Kaspersky Threat Intelligence Portal позволяет отправлять объекты на анализ в частном порядке. Результаты частных запросов не отображаются на вкладке Публичные запросы в разделе Запросы. Частные запросы доступны зарегистрированным пользователям на вкладке Мои запросы.

Этот флажок доступен только после входа в учетную запись.

Но если тот же объект также когда-либо был отправлен на анализ публично вами или другим пользователем, результаты анализа этого объекта будут добавлены на вкладку Публичные запросы и станут доступны всем пользователям Kaspersky Threat Intelligence Portal.

Если вы отправили файл на анализ в частном порядке, его хеш не отображается в списке публичных запросов. Но результаты анализа в песочнице будут доступны всем пользователям, которые ищут хеш этого файла.

- Если хотите указать регион сетевого канала, который файл использует для доступа в интернет, нажмите на значок

и в раскрывающемся списке Доступ в интернет выберите нужный регион.

и в раскрывающемся списке Доступ в интернет выберите нужный регион.Доступные значения:

- Автоматический выбор – автоматически выбранный интернет-канал. Интернет-канал принадлежит любому региону и не направляет трафик через сеть TOR. Если нет доступных регионов, выбирается Tarpit.

- TOR – интернет-канал не принадлежит ни одному региону и направляет трафик через сеть TOR.

- Tarpit – доступ к интернету эмулируется. Этот вариант используется, когда интернет недоступен или анализируемый объект не должен иметь доступа в интернет.

- Страны и регионы (например, AU, DE). Список каналов по странам не фиксирован и может быть изменен.

По умолчанию выбрано значение Автоматический выбор.

Список доступных регионов может содержать отдельные страны, через которые выполняемый файл может получить доступ к интернету.

- При необходимости можно отменить загрузку выбранного файла, нажав на значок корзины (

).

). - Нажмите на кнопку Анализировать.

Анализ файла может занять до трех минут. Результаты отображаются, как только они становятся доступными. Их можно просмотреть на вкладке Публичные запросы или на вкладке Мои запросы, если вы отправили файл в частном порядке.

Если файл был загружен на анализ другим пользователем Kaspersky Threat Intelligence Portal в течение последнего часа, будут отображены соответствующие результаты исполнения файла без запуска повторного анализа, даже если у вас была превышена квота или имеются ограничения для отчетов.

Отправленные на анализ файлы запускаются в соответствии с параметрами, описанными в таблице ниже:

Параметры запуска файла

Параметр

|

Значение

|

Комментарий

|

Среда выполнения

|

Microsoft Windows® 7 64-разрядная

|

Операционная система, в которой исполняется файл.

|

Время выполнения

|

100 секунд

|

Время исполнения загруженного файла в указанной среде. Этот процесс занимает 100 секунд, не считая времени, необходимого для проведения анализа файла и отображения результатов.

|

Тип файла

|

Определяется автоматически на Kaspersky Threat Intelligence Portal

|

При загрузке или файла в формате PDF (Portable Document Format), Kaspersky Threat Intelligence Portal пытается закрыть этот файл во время анализа (по истечении 50 секунд). Если файл другого формата имеет одно из данных расширений, портал также попытается закрыть его.

Если вы отправляете архив, Kaspersky Threat Intelligence Portal попытается распаковать его перед исполнением. Архив может быть успешно распакован, если он содержит только один файл и не защищен паролем или защищен стандартным паролем, выбранным по умолчанию.

Если не удалось распаковать файл, он исполняется как архив.

|

HTTPS-трафик

|

Расшифрованный

|

HTTPS-трафик, формируемый объектом во время исполнения, расшифровывается.

|

Интернет-канал

|

Автоматический выбор

|

Автоматически выбранный интернет-канал, принадлежащий любому региону и не направляющий трафик через сеть TOR.

|

В начало

[Topic FileReport]

Отчет о результатах анализа файла

После исполнения файла на странице отчета отображаются результаты анализа.

В мобильной версии Kaspersky Threat Intelligence Portal отображается только базовый отчет о файле. Для просмотра полного отчета можно использовать десктопную версию.

В зависимости от зоны исполняемого файла, MD5-хеш и статус исполняемого файла (Вредоносная программа, Рекламные и другие программы, Безопасный объект, Угрозы не обнаружены) отображаются на панели Отчет для хеша одним из следующих цветов:

- Красный – исполняемый файл может быть классифицирован как Вредоносная программа.

- Зеленый – исполняемый файл имеет статус Безопасный объект или Угрозы не обнаружены. Статус Угрозы не обнаружены присваивается файлу, если он не классифицирован "Лабораторией Касперского", но ранее был проверен или проанализирован, и на момент выполнения анализа угрозы не были обнаружены.

- Желтый – исполняемый файл классифицирован как Рекламные и другие программы (рекламные программы, для взрослых или прочие программы).

Цвет отображается в панели, как только завершается исполнение файла. Также отображается кнопка Отправить для повторного анализа. Вы можете отправить файл экспертам "Лаборатории Касперского" для повторной проверки результатов анализа.

Страница отчета содержит следующие данные:

- Обзор – общая информация об анализируемом файле.

- Детектируемые объекты – информация об обнаруженных объектах, связанных с анализируемым файлом и ранее встречавшихся в статистике "Лаборатории Касперского".

- Результаты динамического анализа – дата последней проверки файла и графики обнаруженных объектов, подозрительных действий, извлеченных файлов и сетевых взаимодействий, обнаруженных во время исполнения файла.

- Вкладка Результат – информация об обнаружениях динамического анализа и сетевых правилах, сработавших во время анализа трафика из выполняемого файла. Зарегистрированным пользователям также доступна карта процессов, информация о подозрительных действиях и снимки экрана.

- Вкладка Статический анализ – информация о PE-файле (Portable Executable) и строках, извлеченных во время выполнения файла.

- Разделы, доступные зарегистрированным пользователям:

- Премиум-содержимое – информация о выполняемом файле, содержащаяся в разделах, которые отображаются размыто. Актуальные данные доступны пользователям с премиум-доступом к Kaspersky Threat Intelligence Portal. Вы можете заказать пробную версию, чтобы просмотреть полный отчет и изучить другие возможности Kaspersky Threat Intelligence Portal.

В начало

[Topic Overview]

Обзор

В Kaspersky Threat Intelligence Portal отображается следующая общая информация об анализируемых файлах:

Общая информация о файлах

Имя поля

|

Описание

|

Популярность

|

Количество обращений (популярность) к хешу анализируемого файла, обнаруженных экспертными системами "Лаборатории Касперского".

Количество обращений округляется до ближайшего числа, являющегося степенью 10.

|

Первое обнаружение

|

Дата и время, когда хеш анализируемого файла был впервые обнаружен экспертными системами "Лаборатории Касперского".

|

Последнее обнаружение

|

Дата и время, когда хеш анализируемого файла был в последний раз обнаружен экспертными системами "Лаборатории Касперского".

|

Формат

|

Тип анализируемого файла.

|

Размер

|

Размер анализируемого файла.

|

Подписан

|

Организация, подписавшая хеш файла.

|

Упакован

|

Имя упаковщика (при наличии).

|

MD5

|

MD5-хеш анализируемого файла.

|

SHA1

|

SHA1-хеш анализируемого файла.

|

SHA256

|

SHA256-хеш анализируемого файла.

|

В начало

[Topic DetectionNames]

Детектируемые объекты

Kaspersky Threat Intelligence Portal предоставляет следующую информацию об обнаруженных объектах, связанных с анализируемым файлом и ранее встречавшихся в статистике "Лаборатории Касперского":

- Цвет зоны, к которой относится обнаруженный объект (красный или желтый).

- Дата и время, когда объект был в последний раз обнаружен экспертными системами "Лаборатории Касперского".

- Имя обнаруженного объекта. Вы можете выбрать любую запись и просмотреть ее описание на сайте угроз "Лаборатории Касперского".

В начало

[Topic DynamicAnalysisSummaryFile]

Результаты динамического анализа

Kaspersky Threat Intelligence Portal предоставляет следующую графическую информацию об обнаруженных объектах, подозрительных действиях, извлеченных файлах и сетевых взаимодействиях, обнаруженных во время исполнения файла:

Результаты динамического анализа файла

Название графика

|

Описание

|

Детектируемые объекты

|

Общее количество объектов, обнаруженных во время исполнения файла, и доля объектов со статусами Вредоносная программа (красный) и Рекламные и другие программы (желтый).

|

Подозрительные действия

|

Общее количество подозрительных действий, зарегистрированных во время исполнения файла, и доля действий со следующими уровнями опасности: Высокий уровень опасности (красный), Средний уровень опасности (желтый) и Низкий уровень опасности (серый).

|

Извлеченные файлы

|

Общее количество файлов, скачанных или сохраненных файлом в процессе выполнения, а также доля файлов со статусом Вредоносная программа (извлеченные файлы, которые могут быть классифицированы как вредоносные, отмечены красным), Рекламные и другие программы (извлеченные файлы, которые могут быть классифицированы как Not-a-virus, отмечены желтым), Безопасный объект (извлеченные файлы, которые могут быть классифицированы как не являющиеся вредоносными, отмечены зеленым) и Не определено (для классификации нет или недостаточно данных об извлеченных файлах, отмечены серым).

|

Действия в сети

|

Общее количество зарегистрированных сетевых взаимодействий, выполненных файлом в процессе исполнения, и доля сетевых взаимодействий со статусом Опасный объект (запросы к ресурсам со статусом Опасный объект, отмечены красным), Рекламные и другие программы (запросы к ресурсам со статусом Рекламные и другие программы, отмечены желтым), Безопасный (запросы к ресурсам со статусом Безопасный, отмечены зеленым) и Не определено (запросы к ресурсам со статусом Не определено, отмечены серым).

|

В начало

[Topic ResultsTab]

Вкладка "Результат"

Kaspersky Threat Intelligence Portal предоставляет информацию об обнаруженных объектах и действиях, зарегистрированных во время выполнения файла. Зарегистрированным пользователям также доступна карта процессов, информация о подозрительных действиях и снимки экрана.

Обнаружения динамического анализа

Обнаруженные объекты, зарегистрированные во время выполнения файла.

Обнаружения динамического анализа

Имя поля

|

Описание

|

Статус

|

Зона (уровень) опасности, присвоенный обнаруженному объекту (Вредоносная программа или Рекламные и другие программы).

|

Имя

|

Имя обнаруженного объекта (например, HEUR:Exploit.Script.Blocker). Каждый элемент в списке кликабелен – по нему можно перейти к его описанию на сайте угроз "Лаборатории Касперского".

|

Сработавшие сетевые правила

Правила SNORT и Suricata, сработавшие при анализе трафика из исполняемого файла.

Сработавшие сетевые правила

Имя поля

|

Описание

|

Статус

|

Зона (уровень) опасности сетевого трафика, обнаруженного правилом SNORT или Suricata (Высокий уровень опасности, Средний уровень опасности, Низкий уровень опасности, Инфо).

|

Правило

|

Имя правила SNORT или Suricata.

|

Карта процессов

Графическое представление последовательности действий файла и взаимосвязи между ними.

Карта процессов доступна только зарегистрированным пользователям.

Корневой узел дерева представляет анализируемый файл. Каждый элемент дерева отмечен в соответствии с его уровнем опасности (Высокий уровень опасности, Средний уровень опасности или Низкий уровень опасности). Можно щелкнуть мышью элемент дерева и просмотреть подробную информацию о нем. Также можно масштабировать карту процессов, прокручивая ее область.

Подозрительные действия

Подозрительные действия, зарегистрированные во время выполнения файла.

Этот раздел доступен только зарегистрированным пользователям.

Подозрительные действия

Имя поля

|

Описание

|

Статус

|

Зона (уровень) опасности зарегистрированного действия (Высокий уровень опасности, Средний уровень опасности, Низкий уровень опасности).

|

Критичность

|

Числовое значение уровня опасности зарегистрированного действия (целое число 1–999).

|

Описание

|

Описание действия. Например, "Исполняемый файл получил права", "Файл был изменен и исполнен" или "Процесс внедрил двоичный код в другой процесс". Некоторые описания содержат коды по классификации угроз MITRE ATT&CK. Например, "MITRE: T1082 System Information Discovery – Обнаружение системных данных".

|

Снимки экрана

Набор снимков экрана, которые были сделаны во время выполнения файла.

Снимки экрана доступны только зарегистрированным пользователям.

В начало

[Topic StaticAnalysisTab]

Вкладка "Статический анализ"

Kaspersky Threat Intelligence Portal предоставляет информацию PE и информацию об извлеченных строках.

Информация PE

В этом разделе отображается информация о структуре исполняемого файла в формате Portable Executable (PE), если она доступна.

Информация PE

Название таблицы

|

Параметры

|

Секции

|

Имя – имя раздела файла.

Виртуальный размер – размер раздела.

Виртуальный адрес – относительный виртуальный адрес (RVA) раздела.

Исходный размер – размер раздела в файле.

|

Информация об экспорте

|

Имя – имя файла.

Порядковый номер – порядковый номер экспортируемого элемента.

RVA – относительный виртуальный адрес (RVA) экспортируемого элемента.

Имя – название экспортируемого элемента.

|

Информация об импорте

|

Библиотека – название импортированной библиотеки (.dll).

Функция – название функции.

Порядковый номер – порядковый номер импортируемого элемента.

|

Информация об отладке

|

Отметка времени – дата и время создания информации об отладке.

Тип – тип информации об отладке.

|

Извлеченные строки

В этом разделе отображается информация о строках, извлеченных во время выполнения файла.

Извлеченные строки

Параметр

|

Описание

|

Строка

|

Извлеченная строка (первые 1000 символов).

|

Кодировка

|

Список кодировок (UTF-8, UTF-16BE, UTF-16LE, ASCII).

|

В начало

[Topic SystemActivitiesTab]

Вкладка "Действия в системе"

Kaspersky Threat Intelligence Portal предоставляет информацию о действиях, зарегистрированных во время выполнения файла.

Эта вкладка доступна только для зарегистрированных пользователей.

Скачанные PE-образы

Скачанные PE-образы, обнаруженные во время выполнения файла.

Скачанные PE-образы

Имя поля

|

Описание

|

Локальный путь

|

Полный путь к скачанному PE-образу.

|

Размер

|

Размер скачанного PE-образа в байтах.

|

Файловые операции

Файловые операции, зарегистрированные во время выполнения файла.

Файловые операции

Имя поля

|

Описание

|

Операция

|

Название операции.

|

Имя

|

Путь и имя файла.

|

Размер

|

Размер файла в байтах.

|

Действия с реестром

Операции, выполненные в реестре операционной системы и обнаруженные во время выполнения файла. Первыми показываются операции, приведшие к подозрительным действиям.

Действия с реестром

Имя поля

|

Описание

|

Операция

|

Название операции.

|

Детали

|

Атрибуты операции.

|

Операции с процессами

Взаимодействие файла с различными процессами, зарегистрированными во время выполнения файла.

Операции с процессами

Имя поля

|

Описание

|

Операция

|

Тип взаимодействия между выполняемым файлом и процессом.

|

Имя процесса

|

Имя процесса, который взаимодействовал с выполняемым файлом.

|

Операции с объектами синхронизации

Операции созданных объектов синхронизации (взаимные исключения (мьютексы), семафоры и события), зарегистрированные во время выполнения файла.

Операции с объектами синхронизации

Имя поля

|

Описание

|

Операция

|

Тип созданного объекта синхронизации.

|

Имя

|

Название созданного объекта синхронизации.

|

В начало

[Topic NetworkActivitiesTab]

Вкладка "Действия в сети"

Kaspersky Threat Intelligence Portal предоставляет информацию о действиях в сети, зарегистрированных во время выполнения файла.

Эта вкладка доступна только для зарегистрированных пользователей.

DNS-запросы

Сеансы DNS, зарегистрированные во время выполнения файла.

DNS-запросы

Имя поля

|

Описание

|

Статус

|

Статус объекта в DNS-запросе.

|

Тип

|

Тип DNS-запроса.

|

Ответ

|

Содержимое ответа на DNS-запрос. Каждый элемент в списке кликабелен – по нему можно перейти к результатам анализа на вкладке Поиск.

|

HTTP(S)-запросы

HTTP- и HTTPS-запросы, зарегистрированные во время выполнения файла.

HTTP(S)-запросы

Имя поля

|

Описание

|

Статус

|

Статус веб-адреса в HTTP(S)-запросе. Веб-адрес может принадлежать одной из следующих зон:

- Опасный объект – с веб-адресом связаны вредоносные объекты.

- Рекламные и другие программы – с веб-адресом связаны объекты, которые могут быть классифицированы как Not-a-virus.

- Безопасный – веб-адрес не является вредоносным.

- Не определено – для классификации недостаточно данных или отсутствует информация о веб-адресе.

|

Веб-адрес

|

Веб-адрес, запрос к которому был зарегистрирован.

|

Метод

|

Метод отправки HTTP(S)-запроса. Можно использовать один из следующих методов HTTP: GET, HEAD, POST, PUT, DELETE, CONNECT, OPTIONS, TRACE, PATCH.

|

Схема

|

Схема веб-адреса, определяющая используемый протокол (HTTP или HTTPS).

|

Код ответа

|

Код ответа на HTTP(S)-запрос.

|

Длина ответа

|

Размер ответа на HTTP(S)-запрос (в байтах).

|

Поля

|

Дополнительные поля (Заголовки запросов и Заголовки ответов) отображаются в форме ключ:значение. Стандартные имена заголовков основаны на протоколе передачи гипертекста (Hypertext Transfer Protocol) RFC2616 – HTTP/1.1. Пользовательские заголовки (например, x-ms-request-id) выделяются синим цветом.

|

В начало

[Topic PremiumAccessFile]

Информация, доступная пользователям с премиум-доступом

Kaspersky Threat Intelligence Portal предоставляет пользователям с премиум-доступом следующую подробную информацию об анализируемом файле, если она доступна.

Вкладка Подписи и сертификаты

Информация о подписях и сертификатах файла

Название таблицы

|

Описание

|

Поля таблицы

|

Подписи и сертификаты файла

|

Информация о подписях и сертификатах анализируемого файла.

|

Статус – статус сертификата файла.

Поставщик – владелец сертификата.

Издатель – издатель сертификата.

Подписан – дата и время подписания сертификата.

Выпущен – дата и время выпуска сертификата.

Оплачен до – дата окончания срока действия сертификата.

Серийный номер – серийный номер сертификата.

|

Подписи и сертификаты контейнера

|

Информация о подписях и сертификатах контейнера.

|

Статус – статус сертификата контейнера.

MD5 контейнера – MD5-хеш файла контейнера.

Подписан – дата и время подписания сертификата контейнера.

Выпущен – дата и время выпуска сертификата контейнера.

Оплачен до – дата окончания срока действия сертификата контейнера.

|

Вкладка Пути

Информация о расположении файла

Название таблицы

|

Описание

|

Поля таблицы

|

Расположение файла

|

Известные пути к файлу на компьютерах, использующих программы "Лаборатории Касперского".

|

Популярность – количество случаев обнаружения пути экспертными системами "Лаборатории Касперского".

Локальный путь – путь к анализируемому файлу на компьютерах пользователей.

Расположение – корневая папка или диск, где находится анализируемый файл на компьютерах пользователей.

|

Вкладка Имена

Информация об именах файла

Название таблицы

|

Описание

|

Поля таблицы

|

Имена файла

|

Известные имена файла на компьютерах, использующих программы "Лаборатории Касперского".

|

Популярность – количество случаев обнаружения имени файла экспертными системами "Лаборатории Касперского".

Имя файла – имя анализируемого файла.

|

Вкладка Скачивания

Информация о веб-адресах, с которых был скачан файл

Название таблицы

|

Описание

|

Поля таблицы

|

Веб-адреса и домены, с которых был скачан файл

|

Веб-адреса и домены, с которых был скачан анализируемый файл.

|

Статус – статус веб-адресов или доменов, используемых для скачивания анализируемого файла.

Веб-адрес – веб-адреса, используемые для скачивания анализируемого файла.

Последнее скачивание – дата и время последнего скачивания анализируемого файла с веб-адреса/домена.

Домен – верхнеуровневый домен веб-адреса, используемого для скачивания анализируемого файла.

Количество IP-адресов – число IP-адресов, в которые разрешается домен.

|

Вкладка Веб-адрес

Информация о веб-адресах

Название таблицы

|

Описание

|

Поля таблицы

|

Веб-адреса, к которым обращался файл

|

Веб-адреса, к которым обращался анализируемый файл.

|

Статус – статус веб-адресов, к которым обращался файл.

Веб-адрес – веб-адреса, к которым обращался анализируемый файл.

Последний доступ – дата и время последнего обращения анализируемого файла к веб-адресу.

Домен – верхнеуровневый домен веб-адреса, к которому обращался анализируемый файл.

Количество IP-адресов – число IP-адресов, в которые разрешается домен.

|

Вкладка Запущенные объекты

Информация о запущенных объектах

Название таблицы

|

Описание

|

Поля таблицы

|

Объекты, запущенные файлом

|

Объекты, запущенные анализируемым файлом.

|

Статус – статус запущенных объектов.

Популярность – количество запусков объекта анализируемым файлом, обнаруженное экспертными системами "Лаборатории Касперского".

MD5 файла – MD5-хеш запущенного объекта.

Расположение – корневая папка или диск на компьютерах пользователей, где находится запущенный объект.

Локальный путь – путь к объекту на компьютерах пользователей.

Имя файла – название запущенного объекта.

Последний запуск – дата и время последнего запуска объекта анализируемым файлом.

Детектируемый объект – название обнаруженного объекта (например, HEUR:Exploit.Script.Blocker).

|

Объекты, которые запускали файл

|

Объекты, которые запускали анализируемый файл.

|

Статус – статус объектов, запустивших анализируемый файл.

Популярность – количество запусков анализируемого файла, обнаруженное экспертными системами "Лаборатории Касперского".

MD5 файла – MD5-хеш объекта, запустившего анализируемый файл.

Расположение – корневая папка или диск на компьютерах пользователей, где находится объект.

Локальный путь – путь к объекту на компьютерах пользователей.

Имя файла – название объекта, запустившего анализируемый файл.

Последний запуск – дата и время последнего запуска анализируемого файла.

Детектируемый объект – название обнаруженного объекта (например, HEUR:Exploit.Script.Blocker).

|

Вкладка Скачанные объекты

Информация о скачанных объектах

Название таблицы

|

Описание

|

Поля таблицы

|

Объекты, скачанные файлом

|

Объекты, скачанные анализируемым файлом.

|

Статус – статус скачанных объектов.

Популярность – количество скачиваний объекта, обнаруженное экспертными системами "Лаборатории Касперского".

MD5 файла – MD5-хеш скачанного объекта.

Расположение – корневая папка или диск на компьютерах пользователей, где находится скачанный объект.

Локальный путь – путь к скачанному объекту на компьютерах пользователей.

Имя файла – имя скачанного объекта.

Последнее скачивание – дата и время последнего скачивания объекта анализируемым файлом.

Детектируемый объект – название обнаруженного объекта (например, HEUR:Exploit.Script.Blocker).

|

Объекты, которые скачивали файл

|

Объекты, которые скачивали анализируемый файл.

|

Статус – статус объектов, скачавших анализируемый файл.

Популярность – количество скачиваний анализируемого файла, обнаруженное экспертными системами "Лаборатории Касперского".

MD5 файла – MD5-хеш объекта, скачавшего анализируемый файл.

Расположение – корневая папка или диск на компьютерах пользователей, где находится объект.

Имя файла – название объекта, скачавшего анализируемый файл.

Локальный путь – путь к объекту на компьютерах пользователей.

Последнее скачивание – дата и время последнего скачивания анализируемого файла.

Детектируемый объект – название обнаруженного объекта (например, HEUR:Exploit.Script.Blocker).

|

В начало

[Topic LookupRequests]

Запросы на анализ

В этом разделе описано использование Kaspersky Threat Intelligence Portal для выполнения поисковых запросов для хешей, IP-адресов, доменов и веб-адресов. Также описана концепция зон и результаты анализа объектов.

В начало

[Topic SubmitRequest]

Отправка запросов на анализ хешей, IP-адресов, доменов и веб-адресов

Отправляя запрос на анализ в Kaspersky Threat Intelligence Portal, вы соглашаетесь с Условиями использования и Положением о конфиденциальности.

Чтобы отправить запрос на анализ, выполните следующие действия:

- Перейдите на Kaspersky Threat Intelligence Portal по адресу https://opentip.kaspersky.com/ru.

- В разделе Анализ (

) на вкладке Поиск в поле Введите ваш запрос укажите объект или текст, который требуется проанализировать с помощью Kaspersky Threat Intelligence Portal:

) на вкладке Поиск в поле Введите ваш запрос укажите объект или текст, который требуется проанализировать с помощью Kaspersky Threat Intelligence Portal:- Хеш (MD5, SHA1, SHA256).

- IP-адрес (IPv4).

- Домен.

- Веб-адрес. Длина веб-адреса ограничена 2000 символами. Остальные символы не будут учитываться при анализе веб-адреса.

- Текст. В этом случае на странице Запросы (

) отображается категория Поиск, но отчет не доступен.

) отображается категория Поиск, но отчет не доступен.

Kaspersky Threat Intelligence Portal автоматически распознает тип запрашиваемого объекта.

- Чтобы выполнить анализ объекта в частном порядке, установите флажок Частный запрос.

Частные запросы доступны зарегистрированным пользователям на вкладке Мои запросы. Но результаты анализа могут стать общедоступными, только если другой пользователь отправит на анализ этот же объект публично.

- Нажмите на клавишу Enter.

- При необходимости пройдите тест CAPTCHA:

- Установите флажок Я не робот в виджете CAPTCHA.

- Следуйте инструкциям по прохождению теста CAPTCHA.

Результаты запроса отображаются на странице отчета. Содержимое страницы зависит от типа запрашиваемого объекта.

В начало

[Topic HashReport]

Отчет о результатах анализа хеша

После обработки запроса о хеше на странице отчета отображаются результаты анализа.

Структура отчета о результатах поиска хеша аналогична структуре отчета о результатах анализа файла.

В мобильной версии Kaspersky Threat Intelligence Portal отображается только базовый отчет о хеше. Для просмотра полного отчета можно использовать десктопную версию.

В зависимости от зоны, хеш и его статус (Вредоносная программа, Рекламные и другие программы, Безопасный объект, Угрозы не обнаружены, Не определено) отображаются в панели одним из следующих цветов:

- Красный – хеш может быть классифицирован как Вредоносная программа.

- Желтый – хеш классифицируется как Рекламные и другие программы (рекламные программы, для взрослых или прочие программы).

- Серый – для хеша нет данных.

- Зеленый – исполняемый файл имеет статус Безопасный объект или Угрозы не обнаружены. Статус Угрозы не обнаружены присваивается файлу, если он не классифицирован "Лабораторией Касперского", но ранее был проверен или проанализирован, и на момент выполнения анализа угрозы не были обнаружены.

Страница отчета содержит следующие данные:

- Обзор – общая информация о запрашиваемом хеше.

- Детектируемые объекты – информация о детектируемых объектах, связанных с запрошенным хешем и ранее встречавшихся в статистике "Лаборатории Касперского".

- Результаты динамического анализа – дата последней проверки файла, идентифицированного запрошенным хешем, и графики обнаруженных объектов, подозрительных действий, извлеченных файлов и сетевых взаимодействий, обнаруженных экспертными системами "Лаборатории Касперского".

- Обнаружения динамического анализа – информация об обнаруженных объектах, зарегистрированных во время исполнения файла, идентифицированного запрошенным хешем.

- Сработавшие сетевые правила – информация о правилах SNORT и Suricata, сработавших при анализе трафика со стороны файла, идентифицированного запрошенным хешем.

- Премиум-содержимое – информация о запрашиваемом хеше, содержащаяся в разделах, которые отображаются размыто. Актуальные данные доступны пользователям с премиум-доступом к Kaspersky Threat Intelligence Portal. Вы можете заказать пробную версию, чтобы просмотреть полный отчет и изучить другие возможности Kaspersky Threat Intelligence Portal.

Следующие вкладки доступны, если анализ файла, идентифицированного запрашиваемым хешем, ранее выполнялся в Kaspersky Sandbox:

- Вкладка Результат – информация об обнаружениях динамического анализа и сработавших сетевых правилах. Зарегистрированным пользователям также доступна карта процессов, информация о подозрительных действиях и снимки экрана.

- Вкладка Статический анализ – информация о PE-файле (Portable Executable) и строках, извлеченных во время выполнения файла.

- Вкладки, доступные зарегистрированным пользователям:

В начало

[Topic OverviewHash]

Обзор информации о хеше

В Kaspersky Threat Intelligence Portal отображается следующая общая информация об отправленных на анализ хешах и файлах, идентифицированных этими хешами:

Общая информация о хешах и файлах

Имя поля

|

Описание

|

Популярность

|

Количество обращений (популярность) к файлу, идентифицированному запрашиваемым хешем, которые были обнаружены экспертными системами "Лаборатории Касперского".

Количество обращений округляется до ближайшего числа, являющегося степенью 10.

|

Первое обнаружение

|

Дата и время, когда файл, идентифицированный запрашиваемым хешем, был впервые обнаружен экспертными системами "Лаборатории Касперского".

|

Последнее обнаружение

|

Дата и время, когда файл, идентифицированный запрашиваемым хешем, был в последний раз обнаружен экспертными системами "Лаборатории Касперского".

|

Формат

|

Тип файла, идентифицированного запрашиваемым хешем.

|

Размер

|

Размер файла, идентифицированного запрашиваемым хешем.

|

Подписан

|

Организация, подписавшая хеш.

|

Упакован

|

Имя упаковщика (при наличии).

|

MD5

|

MD5-хеш.

|

SHA1

|

Хеш SHA1 (если доступен).

|

SHA256

|

Хеш SHA256.

|

В начало

[Topic DetectionNamesHash]

Детектируемые объекты

Kaspersky Threat Intelligence Portal предоставляет следующую информацию об известных обнаруженных объектах, связанных с хешем и ранее встречавшихся в статистике "Лаборатории Касперского":

- Цвет зоны, к которой относится обнаруженный объект (красный или желтый).

- Дата и время, когда объект был в последний раз обнаружен экспертными системами "Лаборатории Касперского".

- Имя обнаруженного объекта. Вы можете выбрать любую запись и просмотреть ее описание на сайте угроз "Лаборатории Касперского".

В начало

[Topic DynamicAnalysisSummaryHash]

Результаты динамического анализа

Kaspersky Threat Intelligence Portal предоставляет следующую графическую информацию об обнаруженных объектах, подозрительных действиях, извлеченных файлах и сетевых взаимодействиях, обнаруженных во время исполнения файла, идентифицированного запрашиваемым хешем:

Результаты динамического анализа хеша

Название графика

|

Описание

|

Детектируемые объекты

|